Le Cloud Azure est souvent vu comme une bulle à part de l’informatique interne des entreprises. Or ce n’est pas tout à fait le cas. Il est donc important de comprendre comment fonctionne le réseau dans le Cloud Azure. Car c’est bien les éléments réseaux qui vont lier les ressources du Cloud entre elles et avec les éléments sur site ainsi qu’avec les utilisateurs.

En effet, il est rare qu’une entreprise ne possède aucun système informatique en dehors du Cloud, ne serait-ce que les PC pour se connecter aux applications.

Tout d’abord distinguons les différents types de ressources accessibles dans le Cloud Azure de Microsoft et celles disponibles dans l’infrastructure propre de l’entreprise (sur ses sites).

Or le Cloud, dont le Cloud Azure, offre plusieurs niveaux d’accès aux ressources informatiques dont principalement:

- Les ressources Infrastructure as a Service (IaaS) vont permettre de disposer d’éléments virtuels d’infrastructure similaires à ceux de l’infrastructure sur site. Exemple: Virtual Machine (VM), Virtual Network, Virtual Disk. Dans ce cas, nous manipulons des disques, des serveurs, des réseaux virtuels, sans connaître l’infrastructure physique sous-jacente.

- Les ressources Platform as a Service (PaaS) permettent de fournir des solutions d’infrastructure logicielle prêtes à l’emploi pour développer et déployer vos applications. Exemples: environnements d’exécution NodeJs, Php, Java. Dans ce cas, nous manipulons des environnements d’exécution et des outils en ligne de développement et de déploiement, sans connaître l’infrastructure virtuelle ou physique sous-jacente.

- Les ressources Software as a Service (SaaS) sont des services applicatifs directement accessibles pour créer vos propres applications simplement en configurant les applications fournies. Exemples: Outlook en ligne, Gmail, ServiceNow. Dans ce cas, nous manipulons des services en ligne, sans connaître l’infrastructure virtuelle ou physique sous-jacente ni les produits applicatifs assemblés pour nous.

Bien entendu, les types de ressources dans le Cloud Azure ne sont pas exclusifs: nous pouvons mixer à loisir des éléments virtuels d’infrastructure (IaaS), des plateformes virtuelles de développement et d’exécution (PaaS) et des applications en ligne (SaaS). Et nous ne sommes pas limité à un fournisseur de Cloud. C’est d’ailleurs la tendance actuelle constatée chez les grands groupes.

Sommaire

- Pourquoi utiliser plusieurs Cloud?

- Le réseau dans le Cloud Azure

- Connecter des utilisateurs à Azure en utilisant des passerelles VPN point à site

- Connecter des réseaux sur site à Azure en utilisant des passerelles VPN site à site

- Connecter votre réseau local au réseau mondial Microsoft avec ExpressRoute

Pourquoi utiliser plusieurs Clouds?

Les entreprises qui utilisent le Cloud sont de natures différentes et leurs besoins sont donc différents.

Les startups vont construire leur système d’information en partant d’une page blanche et ont donc libre choix d’orienter leurs décisions selon leur stratégie. Certaines vont tout miser sur un fournisseur de Cloud, d’autres vont construire leur propre infrastructure et certaines vont mixer les deux.

Les entreprises avec un existant informatique vont aborder le Cloud avec plus ou moins de conviction, en commençant par une preuve de concept sur un domaine applicatif. Elles vont alors étendre par petites touches la portée du Cloud dans l’entreprise ou bien engager un projet majeur de migration des applications dans le Cloud.

Les petites entreprises vont souvent n’avoir qu’un fournisseur IaaS ou PaaS qu’elles choisiront après étude de leurs besoins, des services offerts et de l’estimation des coûts de migration et d’utilisation.

Les grands groupes vont commencer timidement avant d’avancer un ou plusieurs projets de migration majeure. Les grandes entreprises préfèrent ne pas se lier qu’à un seul fournisseur afin:

- de bénéficier du meilleur de chacun en terme de fonctionnalités et de coûts

- d’avoir un plan de repli en cas de désaccord avec un des fournisseurs

- de posséder un levier de négociation avec les fournisseurs

Mais quelle que soit la taille de l’entreprise, il est courant de voir une utilisation de plusieurs applications SaaS en plus du IaaS ou PaaS. Dans tous les cas de figure, les ressources réseaux sont là pour interconnecter tous les éléments IaaS, PaaS, SaaS, infrastructures sur site, utilisateurs, partenaires et fournisseurs.

Voyons donc maintenant les différentes ressources réseaux à notre disposition dans le Cloud Azure pour interconnecter nos éléments physiques et virtuels.

Le réseau dans le Cloud Azure

Adresse IP privée, adresse IP publique, adresse IP virtuelle, adresse IP physique, adresse IP translatée

Pour bien comprendre le réseau dans le Cloud Azure de Microsoft, il est essentiel de bien comprendre les différentes notions d’adressage IP.

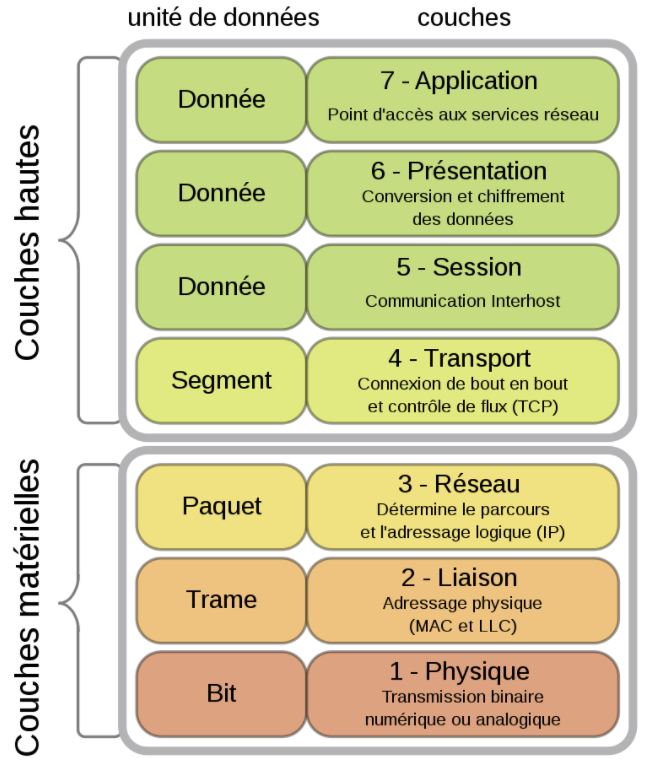

Qu’est-ce qu’une adresse IP?

Une adresse IP est un identifiant unique qui va permettre d’adresser un élément connecté au réseau. Dans les couches de protocoles OSI, l’adressage IP se situe au niveau 3: le protocole IP (Internet Protocol) va assurer le routage, c’est-à-dire l’aiguillage, des paquets d’informations entre les différents éléments connectés au niveau 3. Et pour identifier la source et le destinataire des paquets, TCP-IP va utiliser les adresses IP. On parle d’adresses logiques pour les différencier des adresses physiques du niveau 2.

Une adresse IP est communément connue sous sa forme en version 4 du protocole: un ensemble de 4 nombres de 0 à 255 séparés par des points. Exemple: 10.12.25.132

Toutefois, la version 6 du protocole créé pour fournir davantage d’adresses IP avec la montée en flèche des équipements connectés au réseau (PC, routeurs, caméras, montres, téléphones…). Sa forme est plus longue et comporte des signes hexadécimaux.

La différence entre une adresse IP publique et une adresse IP privée

Une adresse IP publique est une adresse utilisable depuis internet pour joindre une ressource mise à disposition sur internet. La liste des adresses IP publiques est limitée en taille dans la version 4 du protocole IP et des organismes internationaux s’assurent d’attribuer des adresses IP publiques aux entreprises qui en font la demande.

Par exemple, votre routeur internet utilise une adresse IP publique pour s’identifier sur internet; votre PC va passer par votre routeur et utiliser son adresse IP publique; le site internet que vous consultez dispose lui aussi d’une adresse IP publique lui permettant d’être visible et accessible depuis internet.

A l’inverse des adresses publiques, une adresse IP privée n’est utilisable qu’à l’intérieur de votre système d’information, pas sur internet. Les plages d’adresses privées sont souvent de la sorte: 10.x.y.z ou 192.168.x.y avec x, y, z des nombres entre 0 et 255.

En quoi une adresse est-elle virtuelle ou physique?

Une adresse IP “physique” est une adresse IP configurée sur un élément physique de l’infrastructure. Cette adresse est utilisée par exemple pour configurer ou utiliser cet équipement.

Une adresse IP virtuelle est une adresse que l’on ajoute à un équipement connecté au réseau disposant déjà d’une adresse IP “physique”. En outre, nous parlerons aussi d’adresse IP virtuelle pour les adresses configurées dans le Cloud Azure dans la mesure où elles s’appliquent sur des éléments virtuels.

Il est important de comprendre que dans le Cloud Azure, il n’y a pas forcément d’équipement physique correspondant pour tous nos éléments virtuels: en effet, certaines configurations réseau peuvent être traitées par des logiciels sur des serveurs et pas forcément par des équipements réseaux habituels tels que des routeurs.

Qu’est-ce qu’une adresse translatée?

Lorsqu’on interconnecte deux infrastructures réseau, physiques ou virtuelles du Cloud Azure par exemple, nous utilisons souvent une translation d’adresse pour offrir des éléments en visibilité avec une adresse IP différente de celle utilisée habituellement. Il s’agit d’une adresse translatée.

Une adresse translatée peut-être utilisée entre

- plusieurs sous-réseaux d’une infrastructure physique

- plusieurs réseaux physiques interne et externe via un lien privé (partenaire, fournisseur, client)

- un réseau interne et internet

- un réseau interne et un réseau virtuel dans le Cloud Azure

- plusieurs réseaux virtuels dans le Cloud

Mais comment faire communiquer les adresses privées de votre infrastructure sur site avec vos adresses privées de votre infrastructure virtuelle dans le Cloud Azure?

Il existe quatre moyens d’accéder aux ressources virtuelles de votre Cloud Azure:

- Les connexions publiques depuis internet à vos applications exposées publiquement.

- Les connexions point à site (P2S) permettent à des utilisateurs d’équipements sur internet de se connecter à vos applications sans les rendre accessibles à tout internet.

- Les connexions site à site (S2S) permettent de relier deux site entre eux grâce à un réseau privé virtuel (VPN) sur internet.

- Les connexions via une passerelle ExpressRoute permettent de relier votre site physique à vos ressources dans le Cloud Azure, vos ressources ainsi que celles mises à disposition par Microsoft (SaaS) en utilisant un lien privé.

Connecter des utilisateurs à Azure en utilisant des passerelles VPN point à site

Le Cloud Azure permet de configurer une passerelle P2S pour permettre à des utilisateurs de se connecter de manière sécurisée à vos ressources virtuelles au travers d’un VPN entre le PC de l’utilisateur et la passerelle.

La connexion est initiée par le PC de n’importe où dans le monde, ce qui permet de faciliter le travail à distance.

Une solution P2S est aussi une alternative économique pour connecter un petit nombre d’utilisateurs d’un même site à vos ressources virtuelles.

La passerelle point à site (P2S) du Cloud Azure permet d’utiliser un des trois protocoles de chiffrement suivant:

- Le protocole OpenVPN® offre un VPN libre basé sur SSL/TLS sur port 443 par défaut. Il s’agit d’une technologie répandue et standard qui permet à tout type d’équipement (PC, Mac, Linux, smartphone…) d’initier un VPN.

- Le protocole Secure Socket Tunneling Protocol (SSTP) est aussi basé sur TLS mais avec une technologie propriétaire qui limite son utilisation aux équipements Windows.

- Le protocole VPN Internet Key Exchange (IKE) v2 est un standard basé sur les solutions VPN compatibles IPsec.

Connecter des réseaux sur site à Azure en utilisant des passerelles VPN site à site

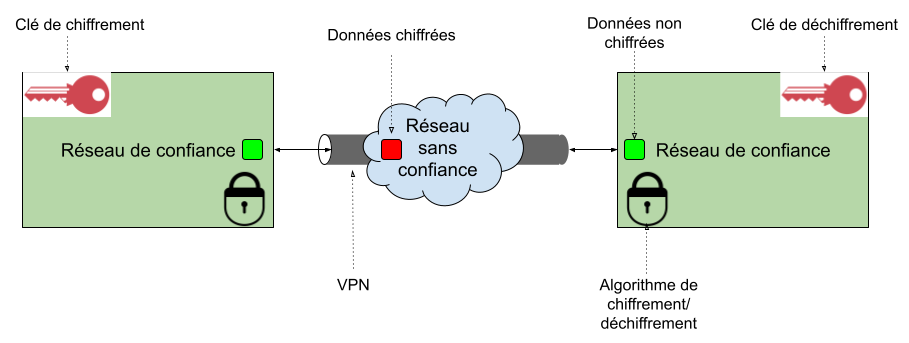

Qu’est-ce qu’un VPN

Un réseau privé virtuel ou virtual private network (VPN) est une des possibilités pour interconnecter des réseaux, vos réseaux locaux et vos réseaux du Cloud Azure par exemple. Un VPN utilise un tunnel chiffré au-dessus d’un protocole réseaux standard. Un usage typique est l’interconnexion de deux réseaux privés sécurisés (ou plus que deux) en utilisant un réseau non protégé tel que internet.

Le trafic est chiffré de bout en bout, d’un réseau privé à l’autre. Le passage par le réseau non protégé avec un VPN limite les risques d’interceptions ou l’altération des communications.

Un VPN base la confiance qu’on place en lui sur son chiffrement. Celui-ci est garanti par l’algorithme choisi allié à des clés de chiffrement.

Le VPN trouve tout son sens dans toutes sortes d’applications et en particulier dans des usages critiques en termes de confidentialité tel que la santé.

Principe de fonctionnement du VPN:

Azure VPN gateways

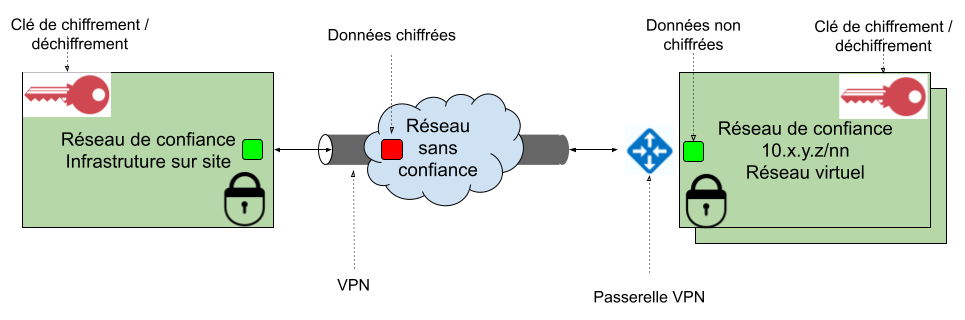

Une passerelle VPN ou VPN gateway est une passerelle réseau virtuelle qui permet de connecter:

- une infrastructure sur site avec des réseaux virtuels du Cloud Azure ou Azure Virtual Networks au travers d’une connexion site à site.

- des équipements individuels avec des réseaux virtuels Azure à l’aide d’une connexion point à point.

- un réseau virtuel Azure avec un autre réseau virtuel Azure avec une connexion réseau à réseau.

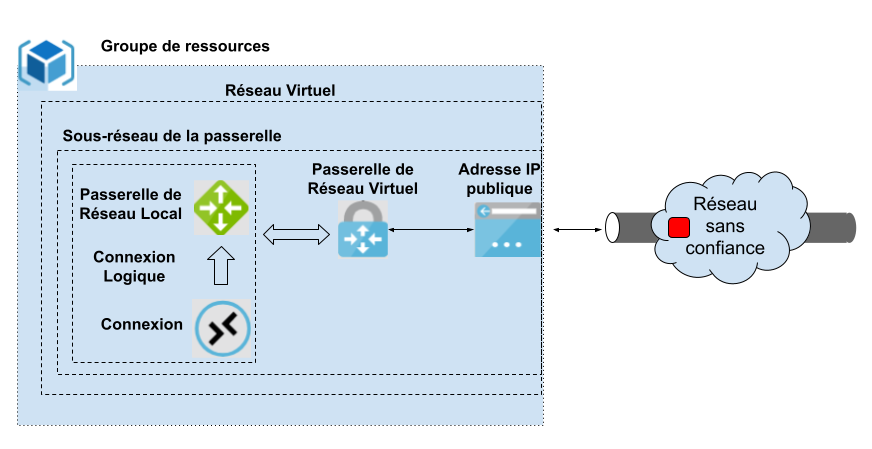

Exemple de connexion site à site:

Les informations qui transitent entre les réseaux, au travers du VPN sont chiffrées.

Les passerelles VPN Azure ne basent leur authentification que sur des clés secrètes partagées. L’accord de mise en œuvre d’un tunnel entre équipement est opéré à l’aide du protocole IKE en version 1 ou 2 selon les cas décrits ci-dessous. Le chiffrement/déchiffrement est quant à lui assuré par le protocole IPSEC.

Chaque réseau virtuel du Cloud Azure ne peut se connecter qu’à une seule passerelle VPN. Mais chaque passerelle peut se connecter à de multiples réseaux: sur site, autres réseaux virtuels Azure.

Lors du déploiement d’une passerelle VPN, vous choisissez le type de passerelle ce qui influe sur la description du trafic à chiffrer:

- passerelle basée sur les règles

- passerelle basée sur les routes

Passerelle VPN à base de règles

Une passerelle VPN basée sur des règles ou policy based VPN gateway spécifie pour chaque tunnel les adresses IP émettant les informations à chiffrer. Ainsi, la passerelle choisira le tunnel VPN à emprunter en fonction de l’adresse ip émettrice.

Les fonctionnalités des passerelles VPN du Cloud Azure sont:

- support du protocole Internet Key Exchange (IKE) v1 seulement.

- utilisation de routage statique car les adresses ip source et destination sont déjà déclarées dans les règles.

- les passerelles basées sur les règles doivent être utilisées dans un souci de compatibilité avec des équipements VPN sur site.

Passerelle VPN à base de routage

Les passerelles VPN à base de routage permettent de contourner les difficultés de configuration des passerelles à base de règles. En effet, la maintenance de listes d’adresses IP pour chaque tunnel est fastidieuse et favorise les erreurs.

Avec les passerelles basées sur le routage, des tunnels IPSEC sont configurés comme des interfaces réseau virtuelles ou virtual tunnel interface (VTI). Le routage statique ou dynamique de ces passerelles permet de mieux résister aux changements qui peuvent intervenir dans la topologie réseau des infrastructures sur site ou dans le cloud.

Les passerelles à base de routage sont à utiliser dans les cas suivants:

- interconnexion de réseaux virtuels

- connexions point à site

- interconnexion entre plusieurs sites

- coexistence avec les passerelles Azure ExpressRoute

Les fonctionnalités des passerelles à base de routage sont:

- support du protocole Internet Key Exchange (IKE) v2

- possibilité de configurer du trafic tous vers tous

- utilisation de protocoles de routage dynamiques qui vont permettre de transmettre les informations de routage directement entre les équipements réseaux utilisant cette technologie.

Déploiement des passerelles VPN du Cloud Azure

Azure propose 4 tailles de passerelle VPN qui vont déterminer le nombre maximal de tunnels, la bande passante maximale, le support du protocole BGP.

Pour les tests et le développement, l’option Basic suffit (10 tunnels, 100Mbps, pas de BGP).

Les ressources du Cloud Azure nécessaires pour mettre en œuvre une passerelle VPN sont:

- disposer d’un réseau privé virtuel avec suffisamment d’espace d’adressage disponible pour la passerelle.

- configurer un réseau virtuel pour la passerelle VPN avec une taille de /27 au minimum.

- obtenir une adresse IP publique routable pour votre passerelle.

- créer une passerelle de réseau local dont les informations d’adressage seront utilisées par la passerelle VPN.

- créer la passerelle virtuelle, soit une VPN gateway ou une ExpressRoute gateway.

- créer une ressource de connexion logique entre la passerelle virtuelle et la asserelle de réseau local.

Les prérequis sur site pour implémenter une passerelle VPN sont:

- un équipement VPN compatible avec les passerelles VPN à base de règles ou de routage.

- une adresse publique IP v4 routable sur internet.

Comment mettre en œuvre la haute disponibilité de sa passerelle VPN Azure?

Plusieurs possibilités s’offrent à vous pour assurer une disponibilité de tous les instants pour votre passerelle VPN:

- un mode actif/actif: deux passerelles sont actives simultanément et se sécurise l’une à l’autre

- un mode actif/passif: une passerelle est active et une autre est en attente d’un ordre pour devenir la passerelle active en cas de défaillance de la première.

- une passerelle configurée comme chemin de secours sécurisé pour les connexions ExpressRoute.

- des passerelles réparties dans des zones géographiques Azure différentes se secourent entre elles.

Connecter votre réseau local au réseau mondial Microsoft avec ExpressRoute

Qu’est-ce que Azure ExpressRoute?

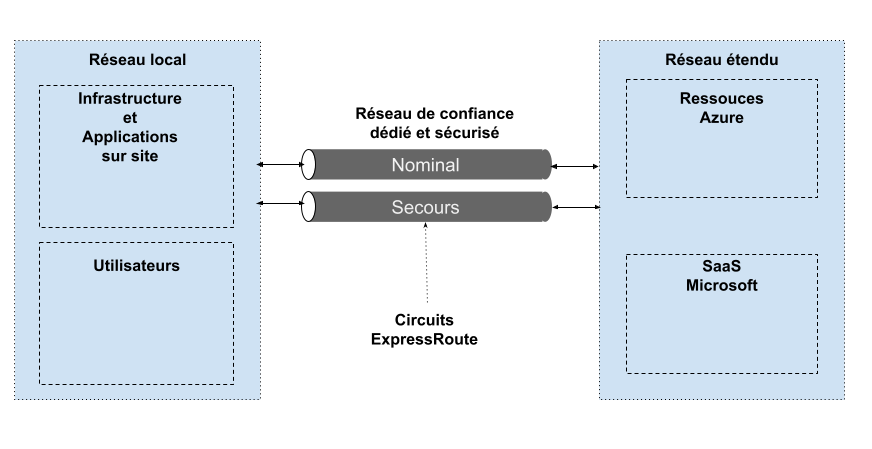

Le service Azure ExpressRoute vous offre la possibilité de relier de manière fiable et sécurisé de connecter le réseau local de votre organisation au Cloud Azure. À la différence d’un VPN transitant sur internet, Azure ExpressRoute utilise une connexion à haut débit privée pour garantir une qualité de service constante (disponibilité, latence, débit) et une sécurité maîtrisée (les informations sensibles ne passent pas par un réseau public).

L’intérêt est double: assurer une meilleure confidentialité des données et optimiser son trafic réseau en séparant le trafic des solutions Microsoft en ligne. Le service permet ainsi d’étendre votre réseau local dans le Cloud Azure.

Quels sont les avantages de ExpressRoute?

La redondance des infrastructures permettant d’assurer une pleine disponibilité de la liaison est directement intégrée au service ExpressRoute à l’aide de la configuration de circuits. Il n’est pas nécessaire d’ajouter des ressources du Cloud Azure pour obtenir une meilleure disponibilité.

Les échanges se font au travers des circuits sur la couche 3 de la pile de protocole OSI: c’est-à-dire au niveau des adresses IP routables. Il n’est pas nécessaire d’encapsuler des informations sur des niveaux supérieurs: c’est plus simple et utilise des standards interopérables.

Le trafic passe aussi par un réseau privé indépendant d’internet ce qui améliore la sécurité et les performances: les performances sont prévisibles, la confidentialité des informations transmises est assurée, vous pouvez choisir votre débit et vos options de disponibilité.

En outre, l’utilisation du routage dynamique BGP entre vos réseaux et ceux de Microsoft diminue la charge de configuration manuelle et améliore la maintenabilité des routes.

S’agissant d’une extension du réseau local au sein de l’infrastructure Microsoft, l’accès au ressource Azure (calcul, stockage) et aux services Microsoft (applications Saas, authentification) se fait simplement et de manière sécurisée.

Il est possible d’utiliser les connexions ExpressRoute entre vos sites et l’infrastructure Microsoft pour faire communiquer vos sites entre eux via l’infrastructure Azure au travers l’option ExpressRoute Global Reach.

De plus, ExpressRoute offre trois modèles d’interconnexion:

- CloudExchange – Colocalisation: en étant hébergé dans un centre de données partagé, il est possible de demander au fournisseur d’espace et de réseau de partager l’accès au Cloud Azure de Microsoft.

- Point à Point – Connexion Ethernet: vous utilisez une liaison directe entre vos infrastructures et les infrastructures Azure

- Connexion Universelle – IPVPN: Azure peut s’interconnecter à vos sites en utilisant votre infrastructure de réseau étendue WAN existante, Azure se comportera comme un de vos sites distants.

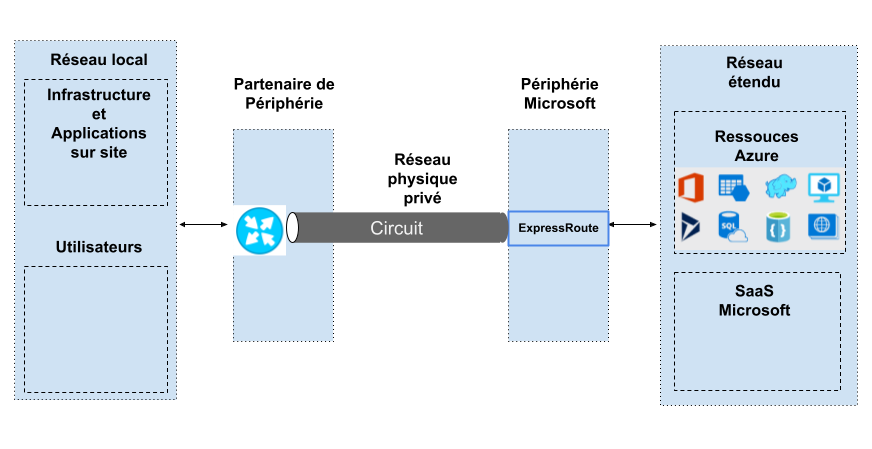

Comprendre ExpressRoute

ExpressRoute est implémenté dans toutes les régions du Cloud Azure Microsoft par des partenaires fournisseurs de la connexion de périphérie au réseau mondial de Microsoft. Ces interconnexions via ces partenaires sont sécurisées et autorisées par le Cloud Microsoft.

Les routeurs mis en œuvre en périphérie se connectent à un point d’accès ExpressRoute et assurent l’extension de votre réseau au sein du Cloud Azure: c’est ce qu’on appelle les circuits.

Comment se connecter à ExpressRoute?

Afin de pouvoir utiliser le service ExpressRoute, il vous faut donc:

- un compte Microsoft Azure

- un fournisseur offrant l’accès à ExpressRoute lié à notre abonnement au Cloud Azure

- choisir une mode d’appairage (peering) privé pour communiquer uniquement avec vos ressources dans le Cloud ou publique pour communiquer avec des services SaaS Microsoft (Office 365, Dynamics 365…)

D’un point de vue réseau, l’appairage ou peering de vos réseau locaux avec vos réseaux dans le Cloud nécessitent:

- une configuration BGP de routage dynamique entre les routeurs de vos circuits et les routeurs ExpressRoute de Microsoft

- une configuration de translation d’adresses (NAT) afin de transformer vos adresses privées en adresses publiques déclarées auprès de Microsoft.

- une configuration de plusieurs blocs d’adresses (/29 ou 2 x /30) pour router votre trafic vers le Cloud.

Créer son circuit ExpressRoute dans Azure

Sélectionnez Créer une ressource > Mise en réseau > ExpressRoute. Dans la page Créer un circuit ExpressRoute

Les informations à renseigner pour créer la ressource ExpressRoute sont:

- Nom du circuit: Nom explicite pour votre circuit, sans espaces ni caractères spéciaux.

- Fournisseur: Fournisseur ExpressRoute auprès duquel vous avez inscrit votre abonnement.

- Emplacement de peering: Emplacement activé par le fournisseur ExpressRoute dans lequel créer votre circuit.

- Bande passante: Sélectionnez votre bande passante, de 50 Mbits/s à 10 Gbits/s. Commencez par une valeur basse. Vous pouvez l’augmenter plus tard sans interruption de service. Par contre, vous ne pouvez pas réduire la bande passante si vous la définissez trop haut au départ.

- Référence (SKU): Sélectionnez Standard si vous avez jusqu’à 10 réseaux virtuels et que vous avez besoin de vous connecter uniquement aux ressources de la même région géographique. Sinon, sélectionnez Premium.

- Modèle de facturation: Sélectionnez Illimité pour payer un tarif fixe quelle que soit l’utilisation. Ou sélectionnez Limité pour payer en fonction du volume de trafic entrant et existant sur le circuit.

- Abonnement: Abonnement que vous avez inscrit auprès de votre fournisseur ExpressRoute.

- Groupe de ressources: Groupe de ressources Azure dans lequel créer le circuit.

- Emplacement: Emplacement du Cloud Azure dans lequel créer le circuit.

Après plusieurs minutes nécessaires à la création du circuit:

- Le circuit passe à l’état “Activé” lorsque Microsoft est prêt à accepter des connexions.

- Le circuit reste à l’état “Non provisionné” tant que le fournisseur n’a pas configuré son côté du circuit vers votre réseau. Pour ce faire, le fournisseur a besoin de la valeur du champ “Clé de service” inscrite sur l’écran de la vue d’ensemble de votre circuit.

- Le circuit passe à l’état “Provisionné” lorsque le fournisseur s’est connecté à votre réseau.

Configurer le routage pour l’appairage (peering)

Pour les circuits créés avec un fournisseur assurant une connectivité sur la couche 3 du modèle OSI, le fournisseur peut configurer le routage.

Au niveau de la couche 2, il est nécessaire de créer une configuration de peering.

- Créer le peering privé du Cloud Azure

- ASN d’homologue. Numéro de système autonome pour votre côté du peering. Ce numéro ASN peut être public ou privé et 16 bits ou 32 bits.

- Sous-réseau principal. Il s’agit de la plage d’adresses du sous-réseau /30 principal que vous avez créé dans votre réseau. Vous allez utiliser la première adresse IP de ce sous-réseau pour votre routeur. Microsoft utilise la deuxième pour son routeur.

- Sous-réseau secondaire. Il s’agit de la plage d’adresses de votre sous-réseau /30 secondaire. Ce sous-réseau fournit un lien secondaire à Microsoft. Les deux premières adresses sont utilisées pour l’adresse IP de votre routeur et du routeur Microsoft.

- ID de VLAN. Il s’agit du réseau local virtuel sur lequel établir le peering. Les liens principal et secondaire utilisent tous deux cet ID de réseau local virtuel.

- Clé partagée. Il s’agit d’un hachage MD5 facultatif utilisé pour coder les messages qui passent dans le circuit.

- Configurer le peering Microsoft

- Préfixes publics publiés. Il s’agit d’une liste de préfixes d’adresses que vous utilisez sur la session BGP. Ces préfixes doivent être inscrits auprès de vous et doivent être des préfixes pour les plages d’adresses publiques.

- Numéro ASN du client. Cette étape est facultative. Il s’agit du numéro de système autonome côté client à utiliser si vous publiez des préfixes qui ne sont pas inscrits auprès de l’ASN d’homologue.

- Nom du registre de routage. Ce nom identifie le registre dans lequel le numéro ASN du client et les préfixes publics sont inscrits.

Connecter un réseau virtuel à un circuit ExpressRoute

Avant de pouvoir activer l’interconnexion de votre infrastructure locale avec vos ressources dans le Cloud Azure, vous devez satisfaire ces prérequis:

- le circuit ExpressRoute est établi

- le peering privé du Cloud Azure est configuré

- la session BGP est active

Créer une passerelle de réseau virtuel Azure qui sert de point d’accès pour le trafic provenant de votre réseau local. Cette passerelle, de type ExpressRoute, va mapper vos adresses locales aux adresses d’un sous-réseau Azure que vous aurez configuré. Ainsi vos ressources Azure pourront communiquer avec vos ressources sur site comme si elles étaient sur le même réseau.

Afin de sécuriser la communication entre vos ressources du Cloud Azure et vos ressources sur site, vous avez la possibilité de configurer des groupes de sécurité et des règles de filtrage (pare-feu) qui vont bloquer ou autoriser le transfert d’information dans un sens ou dans l’autre.

A noter: chaque circuit ExpressRoute ne peut être lié qu’à 10 réseaux virtuels au plus et dans la même zone géographique que le circuit. Pour ce faire, ajoutez une ressource Connexion à votre circuit ExpressRoute en sélectionnant la passerelle que vous avez préalablement créée.

Pour des besoins réseaux importants, la solution ExpressRoute Direct alliée à Fastpath offre une connexion à 100Gb/s entre votre réseau local et vos ressources Azure.

Conclusion

Le Cloud Azure offre toute la panoplie des possibilités d’interconnexions entre vos sites physiques, vos infrastructures virtuelles, vos utilisateurs, vos partenaires et vos clients. Comme à chaque mise en œuvre d’une nouvelle architecture, l’analyse des besoins actuels et futurs, la prise en compte de l’existant ainsi que des possibilités offertes, permettent de concevoir la meilleure solution pour votre entreprise. Pour avoir un comparatif des Clouds Azure et AWS, suvez le lien AWS vs Azure. Si vous êtes intéressés par plus d’articles sur le Cloud Azure, dites-le moi dans les commentaires ou via le formulaire de contact. Et pour être tenu informés des nouveaux articles, inscrivez-vous via le formulaire de la newsletter.

Merci pour votre lecture, n’hésitez pas à partager cet article.

Je peux être amené à citer des marques (produits, solutions, entreprises) par choix rédactionnel. Mais sans indication explicite de ma part, cela ne préjuge en rien d’un quelconque partenariat ou placement de produit.

N’hésitez pas à faire part de vos connaissances et expériences pour compléter cette fiche. Utilisez les commentaires mais toujours avec bienveillance et courtoisie 😃. Au plaisir de vous lire.